El malware se distribuye de muchas maneras, una de ellas es mediante el envío de correos electrónicos. El malware puede venir adjunto con otra extensión o es posible que te den un enlace que te lleve hasta un exploit kit.

En el caso de hoy, he recibido un correo sospechoso que parece venir de FedEX, así que he analizado la muestra en un laboratorio para saber como actuaba la muestra, donde se conectaba, que acciones realizaba etc...

Lo primero de todo es mirar el correo, mediante ingeniería social intentan que el mensaje parezca que proviene del proveedor legítimo, de esta manera hacen más fácil la infección al usuario final.El correo básicamente dice que me han intentado entregar un paquete y que no han podido, así que invitan a descargar un recibo y entregarlo para que me den el paquete. Para descargar el recibo, tenemos que hacer click en el enlace.

El enlace es de una web japonesa, antes de descargar el fichero, miramos el whois del dominio, así podríamos saber quien lo ha registrado y cuando se ha registrado, por si se trata de un dominio registrado para una reciente campaña de distribución de malware, por ejemplo.

darkmac:Desktop marc$ whois sakura.ne.jp

[ JPRS database provides information on network administration. Its use is ]

[ restricted to network administration purposes. For further information, ]

[ use 'whois -h whois.jprs.jp help'. To suppress Japanese output, add'/e' ]

[ at the end of command, e.g. 'whois -h whois.jprs.jp xxx/e'. ]

Domain Information: [B%I%a%$%s>pJs]

a. [B%I%a%$%sL>] SAKURA.NE.JP

b. [B$M$C$H$o!<$/$5!<$S$9$a$$]

c. [B%M%C%H%o!<%/%5!<%S%9L>] B$5$/$i%$%s%?!<%M%C%H

d. [Network Service Name] SAKURA Internet

k. [BAH?%<oJL] B%M%C%H%o!<%/%5!<%S%9

l. [Organization Type] Network Service

m. [BEPO?C4Ev<T] TU053JP

n. [B5;=QO"MmC4Ev<T] TS22695JP

n. [B5;=QO"MmC4Ev<T] KW419JP

p. [B%M!<%`%5!<%P] ns1.dns.ne.jp

p. [B%M!<%`%5!<%P] ns2.dns.ne.jp

s. [B=pL>80]

[B>uBV] Connected (2013/01/31)

[BEPO?G/7nF|] 1997/01/13

[B@\B3G/7nF|] 1997/02/10

[B:G=*99?7] 2012/02/01 01:11:32 (JST)Parece que el dominio se creó hace bastante tiempo por lo que no se trata de una campaña en la que se haya registrado un dominio específico para distribuir la muestra.

Si el dominio no se ha registrado en una campaña de distribución de malware, pueden haberlo comprometido, es una práctica habitual entre los ciber criminales.

¿Es posible por lo tanto que hayan comprometido este host?

Si miramos el host remoto:

Parece que es un host vulnerable, por lo que podemos imaginar que se trata de un host comprometido.

PORT STATE SERVICE VERSION

21/tcp open ftp ProFTPD 1.3.3g

22/tcp open ssh OpenSSH 5.1p1 (FreeBSD 20080901; protocol 1.99)

|_sshv1: Server supports SSHv1

|_ssh-hostkey: ERROR: Script execution failed (use -d to debug)

25/tcp open smtp Sendmail 8.14.3/8.14.3

69/tcp filtered tftp

79/tcp filtered finger

80/tcp open http Apache httpd 1.3.42 ((Unix) mod_ssl/2.8.31 OpenSSL/0.9.8e)

|_http-title: pontile*

|_http-methods: GET HEAD OPTIONS

110/tcp open pop3 Courier pop3d

111/tcp filtered rpcbind

137/tcp filtered netbios-ns

138/tcp filtered netbios-dgm

139/tcp filtered netbios-ssn

143/tcp open imap Courier Imapd (released 2008)

443/tcp open ssl/http Apache httpd 1.3.42 ((Unix) mod_ssl/2.8.31 OpenSSL/0.9.8e)

|_http-title: \x82\xB3\x82\xAD\x82\xE7\x82\xCC\x83\x8C\x83\x93\x83^\x83\x8B\x83T\x81[\x83o

|_http-methods: GET HEAD OPTIONS

445/tcp filtered microsoft-ds

587/tcp open smtp Sendmail 8.14.3/8.14.3

623/tcp filtered oob-ws-http

664/tcp filtered secure-aux-bus

787/tcp open drac 1 (RPC #900101)

993/tcp open ssl/imap Courier Imapd (released 2008)

995/tcp open ssl/pop3 Courier pop3d

3339/tcp filtered unknown

8025/tcp filtered ca-audit-da

Service Info: OSs: Unix, FreeBSD; CPE: cpe:/o:freebsd:freebsdTiene bastantes servicios al descubierto y se confirma la versión de NMAP Apache 1.3.4.

El tener el servidor web, entre otros servicios con vulnerabilidades da que pensar que igual han vulnerado el host remoto y que han subido ahí la muestra. Comprobamos el enlace a ver si la muestra está todavía disponible.

darkmac:Desktop marc$ curl -I iyukicks.sakura.ne.jp/RFCRPYZLDP.php?php=receipt

HTTP/1.1 200 OK

Date: Sat, 05 Jan 2013 11:45:01 GMT

Server: Apache/1.3.42 (Unix) mod_ssl/2.8.31 OpenSSL/0.9.8e

Content-Disposition: attachment; filename=PostalReceipt.zip

Content-Length: 35398

Content-Type: application/zipEl host responde con un 200 y lo que tenemos para descargar es un fichero ZIP, así que lo bajamos y descomprimos el archivo.

Una de las primeras cosas que se pueden hacer es saber si alguien ya ha escaneado este archivo, por lo tanto lo comprobamos en Virus Total, por ejemplo.

Primero miramos el MD5

darkmac:~ marc$ md5 Downloads/PostalReceipt.exe

MD5 (Downloads/PostalReceipt.exe) = ca0393c3d4ae30f258266329b8b8867aY luego se comprueba si el archivo ha sido subido a Virus Total:

darkmac:~ marc$ python tools/malware/virustotal/virustotal.py get ca0393c3d4ae30f258266329b8b8867a

INFO:virustotal:Get report of 'ca0393c3d4ae30f258266329b8b8867a'

********************************************************************************

Report:

- MicroWorld-eScan (12.0.250.0, 20130105): Trojan.Generic.KDV.820505

- nProtect (2013-01-04.03, 20130104): Trojan/W32.Small.49152.CEB

- CAT-QuickHeal (12.00, 20130104): TrojanDownloader.Kuluoz.agy

- McAfee (5.400.0.1158, 20130105): Generic Downloader.x!gpd

- Malwarebytes (1.62.0.140, 20130105): Trojan.Fakeword

- K7AntiVirus (9.156.8074, 20130104): Riskware

- TheHacker (None, 20130105): Posible_Worm32

- NANO-Antivirus (0.22.6.49175, 20130105): None

- F-Prot (4.6.5.141, 20130104): None

- Symantec (20121.2.1.2, 20130105): Trojan.Gen.2

- Norman (6.08.06, 20130104): W32/Troj_Generic.GJHER

- TotalDefense (37.0.10238, 20130104): Win32/Kuluoz.DA

- TrendMicro-HouseCall (9.700.0.1001, 20130105): TROJ_KULUOZ.GC

- Avast (6.0.1289.0, 20130105): Win32:Malware-gen

- eSafe (7.0.17.0, 20130103): None

- ClamAV (0.97.3.0, 20130105): None

- Kaspersky (9.0.0.837, 20130105): Trojan-Downloader.Win32.Kuluoz.agy

- BitDefender (7.2, 20130105): Trojan.Generic.KDV.820505

- Agnitum (5.5.1.3, 20130104): None

- SUPERAntiSpyware (5.6.0.1008, 20130105): None

- Emsisoft (3.0.0.569, 20130105): Trojan.Win32.Agent.AMN (A)

- Comodo (14796, 20130105): TrojWare.Win32.Trojan.Agent.Gen

- F-Secure (9.0.17090.0, 20130104): Trojan.Generic.KDV.820505

- DrWeb (7.0.4.09250, 20130105): BackDoor.Kuluoz.3

- VIPRE (14848, 20130104): Trojan.Win32.Generic.pak!cobra

- AntiVir (7.11.55.234, 20130104): TR/Rogue.kdv.820505.1

- TrendMicro (9.561.0.1035, 20130105): TROJ_KULUOZ.GC

- McAfee-GW-Edition (2012.1, 20130104): Generic Downloader.x!gpd

- Sophos (4.84.0, 20130105): Troj/Zbot-DKL

- Jiangmin (13.0.900, 20121221): None

- Antiy-AVL (2.0.3.7, 20130104): None

- Kingsoft (2012.12.21.213, 20130104): Win32.Malware.Generic.a.(kcloud)

- Microsoft (1.9002, 20130105): TrojanDownloader:Win32/Kuluoz.B

- ViRobot (2011.4.7.4223, 20130104): Trojan.Win32.S.Downloader.49152.CQ

- AhnLab-V3 (2013.01.05.00, 20130104): Win-Trojan/Downloader.49152.UF

- GData (22, 20130105): Trojan.Generic.KDV.820505

- Commtouch (5.3.2.6, 20130104): None

- ByteHero (1.0.0.1, 20121226): None

- VBA32 (3.12.18.4, 20130104): None

- PCTools (8.0.0.5, 20130105): Trojan.Gen

- ESET-NOD32 (7862, 20130104): a variant of Win32/Kryptik.ARME

- Rising (24.43.04.02, 20130104): None

- Ikarus (T3.1.1.122.0, 20130104): Trojan-Downloader.Win32.Kuluoz

- Fortinet (5.0.26.0, 20130105): W32/Kuluoz.AGY!tr.dldr

- AVG (10.0.0.1190, 20130105): Downloader.Generic13.XMH

- Panda (10.0.3.5, 20130104): Trj/CI.A

Parece que hay premio, es detectado por la mayoría de antivirus. Antes de empezar ningún análisis dinámico o estático podemos ver mas información del binario:

root@remnux:/home/remnux# pescanner PostalReceipt.exe

################################################################################

Record 0

################################################################################

Meta-data

================================================================================

File: PostalReceipt.exe

Size: 49152 bytes

Type: PE32 executable for MS Windows (GUI) Intel 80386 32-bit

MD5: ca0393c3d4ae30f258266329b8b8867a

SHA1: be8ce26449980e5aecba2d2f793f5e4e5123ff61

ssdeep: 768:zWZkk1ZcczE0AGalM8eF7sft+FZqUATV9ddobwttIK1K4bKI/2X:SZF1ZZzE0P3wftytApl1Kj1X

Date: 0x50E4C291 [Wed Jan 2 23:28:17 2013 UTC]

EP: 0x4282d0 UPX1 1/3 [SUSPICIOUS]

CRC: Claimed: 0x0, Actual: 0x10922 [SUSPICIOUS]

Packers: UPX 2.90 [LZMA] -> Markus Oberhumer, Laszlo Molnar & John Reiser

Resource entries

================================================================================

Name RVA Size Lang Sublang Type

--------------------------------------------------------------------------------

RT_ICON 0x290a4 0x4228 LANG_ENGLISH SUBLANG_ENGLISH_US data

RT_GROUP_ICON 0x2d2d0 0x14 LANG_ENGLISH SUBLANG_ENGLISH_US MS Windows icon resource - 1 icon

Sections

================================================================================

Name VirtAddr VirtSize RawSize Entropy

--------------------------------------------------------------------------------

UPX0 0x1000 0x20000 0x0 0.000000 [SUSPICIOUS]

UPX1 0x21000 0x8000 0x7600 7.825471 [SUSPICIOUS]

.rsrc 0x29000 0x5000 0x4600 3.971729

Es un binario empaquetado con UPX y se ha compilado hace bien poquito, por el timestamp del ejecutable.

Análisis dinámico

Lo que haremos ahora es ejecutar la muestra en un entorno controlado para ver que hace exactamente.

Ejecutamos la muestra,Al ejecutar la muestra se nos abre un archivo TXT, supuestamente es el que tendría que imprimir para que me entregaran el paquete....

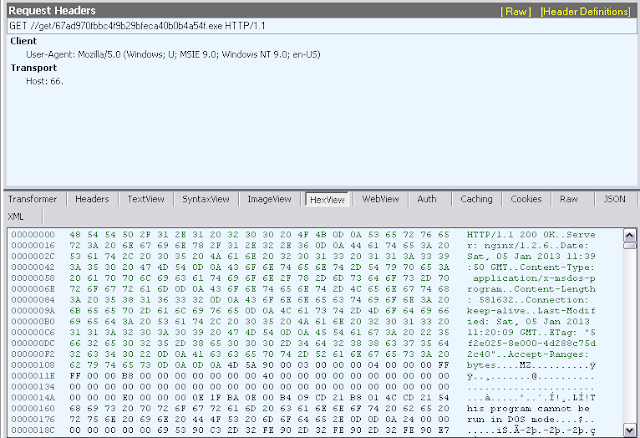

Pero, en segundo plano se abren varias conexiones en paralelo.Tenemos muchas Ip's además de diferente Content-Type.

Si miramos por ejemplo el que es de tipo application,Nos encontramos con un bonito ejecutable :)

Artículo cortesía de Marc Rivero López

FedEX malware

Contribuciones

Sat, 23 Mar 2013 07:30:00 GMT

No hay comentarios.:

Publicar un comentario