Los ordenadores más modernos vienen con una nueva parte de software llamada UEFI. El UEFI sustituye a la BIOS en estos ordenadores y trae consigo varias mejoras, entre otras, de seguridad. Secure Boot, por ejemplo, es una parte de UEFI que impide que arranquen sistemas operativos sin las correspondientes firmas digitales.

Secure Boot aborda un tipo de malware que era hasta ahora bastante peligroso y muy complicado de combatir: los bootkit. Estas piezas de software se instalaban en el boot del sistema y se programaban automáticamente con el arranque del sistema resultando que aunque se eliminaran localmente, con cada nuevo arranque volvían a aparecer. Con Secure Boot estas piezas de malware al no tener una firma válida dejaron de ser efectivas. Igualmente, con el módulo ELAM, otros malware similares son detectados y bloqueados durante el arranque del sistema mejorando notablemente la seguridad.

En el evento sobre seguridad informática Hack in the Box 2014 se ha detectado una posible vulnerabilidad en el módulo Secure Boot de los sistemas UEFI que puede llegar incluso a impedir el arranque completo de cualquier sistema operativo si se explota correctamente.

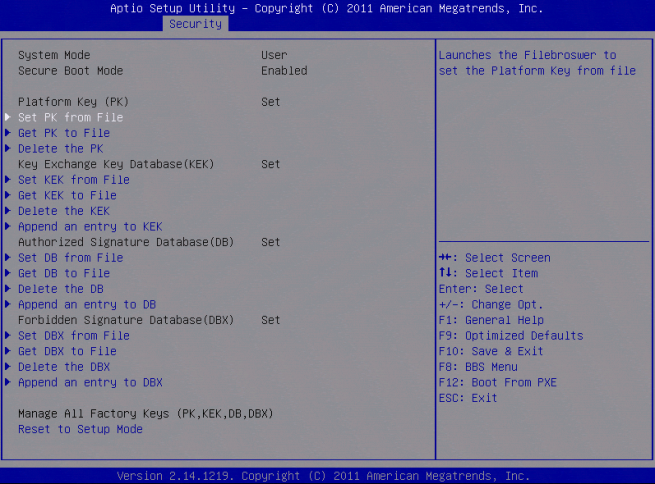

La vulnerabilidad en cuestión reside en que algunas aplicaciones (generalmente software que facilitan los fabricantes para facilitar la administración y configuración de los sistemas UEFI desde el sistema operativo) son capaces de modificar la configuración de la UEFI simplemente con tener permisos de administrador en el sistema. Dentro de la configuración de la UEFI es posible desactivar, activar o modificar las condiciones de Secure Boot.

Si un malware se centra en primer lugar en acceder a la configuración de UEFI y desactivar el Secure Boot en el sistema de la víctima es posible que se puedan instalar bootkits y otras piezas de malware que arranquen al inicio del sistema sin el conocimiento del usuario, exponiendo seriamente su seguridad.

De igual forma, un malware con permisos de administración podría modificar la variable Setup de UEFI y establecerla como “0″ de manera que el ordenador no podría volver a arrancar por defecto y habría que forzar un CLEAR CMOS para que la BIOS se restaurara a los valores de fábrica.

Es labor de los fabricantes de placas base y de software el establecer nuevas medidas de seguridad a sus aplicaciones y poner ciertos límites a la hora de poder configurar determinados aspectos de UEFI.

No hay comentarios.:

Publicar un comentario