Somos unas personas muy visuales y siempre buscamos personalizar nuestro espacio, el cubículo de trabajo tiene plantas y decoración muy geek; la casa se desborda de arte; y en el tiempo libre a menudo pintamos, dibujamos o diseñamos algo (fábrica, ropa, joyería, etc.). Así que no es tan difícil entender que una de la metas de los últimos cinco años ha sido llenar la Galería de Personalización de Windows con visuales hermosos e interesantes con los que Windows se hace más divertido y personal.

Y la verdad es que no hay nada mejor o más personal que los temas y fondos de pantalla que ustedes pueden crear. Con esto en mente, hace tres años (¡El tiempo vuela!) escribimos un post en dos partes: Consejos para crear grandes temas en Windows 7, parte 1 y parte dos. Aunque los principios y “mejores prácticas” para crear buenos temas continúan igual en Windows 8.1, tal y como eran cuando escribimos acerca de Windows 7, hay algunas nuevas funciones para temas de escritorio de las que valen la pena hablar. Además, Windows 8.1 provee nuevas formas para que usen imágenes para personalizar su PC.

Fondos Panorámicos

Una buena característica de Windows 8.1 es la posibilidad de extender una imagen sencilla panorámica de fondo a través de dos monitores.

Al momento de escoger imágenes para el tema panorámico, algo en lo que nos fijamos, es el arte fotográfico, donde la imagen derecha es diferente a la imagen izquierda, así que es obvio que una simple imagen se estire a través de ambas pantallas en lugar de estar repetida. Esto tiende a verse más dramático.

Cuando preparamos imágenes para hacerlas panorámicas en un tema, las escalamos y recortamos a 3840 pixeles de ancho por 1200 de alto, a 96 puntos por pulgada. No se requiere que guarden sus imágenes en este tamaño exacto, pero hemos encontrado que este es el “punto exacto” para que las imágenes panorámicas se vean lo mejor posible en la amplia colección de diferentes monitores y ajustes de pantalla.

También pueden crear un tema que contenga una mezcla de imágenes panorámicas y no panorámicas.

Por cierto, para extender imágenes panorámicas a través de ambas pantallas, necesitan tener cada monitor con el mismo ajuste. Si las pantallas son de diferentes tamaños, o tienen diferentes ajustes de resolución, el panorama no se extenderá de forma automática en ambas pantallas. En lugar de eso, aparecerá una imagen diferente en cada pantalla. Por otro lado, no necesitan tener dos monitores preparados para usar temas que contengan imágenes panorámicas. Si solo tienen un monitor, cada imagen se recortará para el centro. Así que para aquellos que no tienen multimon, aún pueden disfrutar de las imágenes en los temas panorámicos de Galería Personalizada de Windows.

Saber que la gente con una sola pantalla tal vez use temas panorámicos puede ser un gran reto para recortar imágenes y que se vean excelentes tanto en una pantalla como en dos. No creerían la agonía por la que pasamos para el recorte exacto de esta imagen. El recorte que se ve más dramático en ambos monitores solo deja la nariz del alce cuando se ve en una sola pantalla.

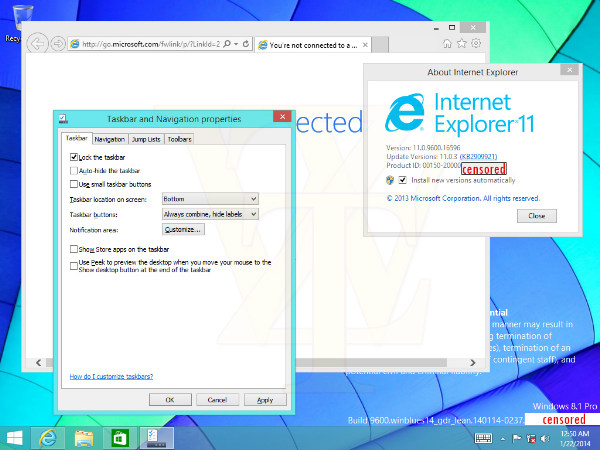

Vidrio de escritorio y color de la barra de tareas

La otra nueva función para temas es el color automático. Los temas creados con este ajuste cambiaran de forma suave y automática el vidrio de escritorio y el color de la barra de tareas para que coincidan con el color dominante para cualquier imagen de fondo que esté en la pantalla. ¡Esto es genial porque significa que no tendrán que luchar para encontrar una sola ventana de color que combine con cada imagen!

Para usarlo, solo seleccionen la primera opción en el cuadro de diálogo de Color:

Windows 8.1 también incluye muchas maneras para personalizar su experiencia de Windows que no tenga que ver con los temas. Así, a pesar de no pueden guardar los otros ajustes como parte del tema solo con un clic, hay formas para hacer su dispositivo de Windows más personal.

Muestren su fondo de escritorio en la pantalla de Inicio

Mencionamos esto en una publicación anterior, pero ustedes también pueden mostrar su fondo de pantalla o tema de escritorio en la pantalla de Inicio. Una manera fácil de hacerlo, es escoger el último elemento en el arreglo de los fondos de la pantalla de Inicio en la pantalla de Personalización.

Pantalla de bloqueo

También pueden personalizar su pantalla de bloqueo, como explicamos en otra publicación. Una de las formas más fáciles de hacer esto es con la aplicación Fotos. En Fotos, encuentren una imagen que quieran utilizar, ábranla en pantalla completa, den clic derecho (o desplacen su dedo de arriba abajo o hasta arriba de la pantalla) y elijan “Establecer como”. Después seleccionen Pantalla de bloqueo.

Cuando seleccionamos una imagen para la pantalla de bloqueo, nos gusta escoger una que tenga un espacio libre en la esquina inferior izquierda, donde la fecha y la hora van a aparecer, y eso da un área focal o algo dramático e interesante en el centro o en la parte derecha. Aunque esto solo cuestión de gustos personales.

Pantalla de bloqueo con diapositivas

Windows 8.1 introdujo una nueva y fantástica función para la pantalla de bloqueo, la posibilidad de reproducir una presentación de diapositivas de imágenes. Así que cuando su PC esté en reposo, puede servir como un marco de imágenes digitales. Cuando no usamos la Surface Pro, la dejamos en la mesa de la cocina con la presentación de diapositivas de la pantalla de bloqueo con fotos personales. A menudo miramos de reojo y vemos una gran foto que habíamos olvidado que existía. Esta mañana por ejemplo, cuando nos preparábamos para ir a trabajar, apareció la foto de “la barba de gato”, y la verdad es que la pose no es la correcta, pero fue muy gracioso el intento.

- Abran el botón de Ajustes, y escojan Cambiar ajustes de PC. (Si no están seguros de qué son los botones, y cómo obtenerlos, aquí hay una buena guía).

- La opción por defecto es Personalizar, así que esta se mostrará por defecto. Si no, seleccionen PC y dispositivos del menú de la izquierda. Pantalla de bloqueo aparecerá como primera opción.

- Debajo de las imágenes de vista previa, verán la opción Reproducir presentación de diapositivas en la pantalla de bloqueo. Actívenla.

- En el área Usar imágenes de, escojan la carpeta que quieren incluir en su presentación de diapositivas.

En esta pantalla también pueden escoger por cuánto tiempo su diapositiva va a correr, si debe correr cuando utilicen alimentación por batería, y algunos otros ajustes.

Contraseña de imagen

Otra gran forma de usar imágenes para personalizar su experiencia de Windows es con la instalación de una contraseña con imagen a través de una foto suya.

- Seleccionen el botón de Ajustes, y escojan Cambiar ajustes de PC.

- Seleccionen o toquen en Cuentas, y escojan Opciones de inicio de sesión.

- Debajo de Contraseña de imagen, seleccionen Añadir. Se les pedirá que verifiquen su información de la cuenta de Microsoft.

- Seleccionen o toquen Escoger imagen, y encuentren una de su colección que les gustaría utilizer.

Las indicaciones en la pantalla los llevarán a través del resto del proceso para preparar su contraseña de imagen, pero pueden revisar el video en esta página para un tutorial rápido de cómo hacerlo.

Esperamos que estos consejos los inspiren a crear sus propios temas y compartirlos con sus amigos y familia, y darles algunas ideas para otras maneras de personalizar sus dispositivos de Windows con sus propios trabajos y fotos. También esperamos que sus visitas a la Galería de Personalización de Windows continúen, para tener nuevos temas de Windows y fondos de pantalla; estamos en la misión de seguir con más adiciones, para que puedan encontrar algo nuevo cada mes.

@MicrosoftLatam

Mon, 27 Jan 2014 17:33:16 GMT